ACS Basics: Simpler TACACS+ Level 15 Access

Ausgangslage:

- Tacacs Zugriff auf die Autonomous APs soll via SSH und HTTPs möglich sein.

- Für den Zugriff soll der User „tacacs“ verwendet werden

- User erhalten direkt Level 15 Access

Dier Artikel beschreibt die Konfiguration auf der ACS Seite, wie man die Accesspoint konfiguriert, ist in folgendem Artikel erklärt:

Übersicht der notwendigen Schritte:

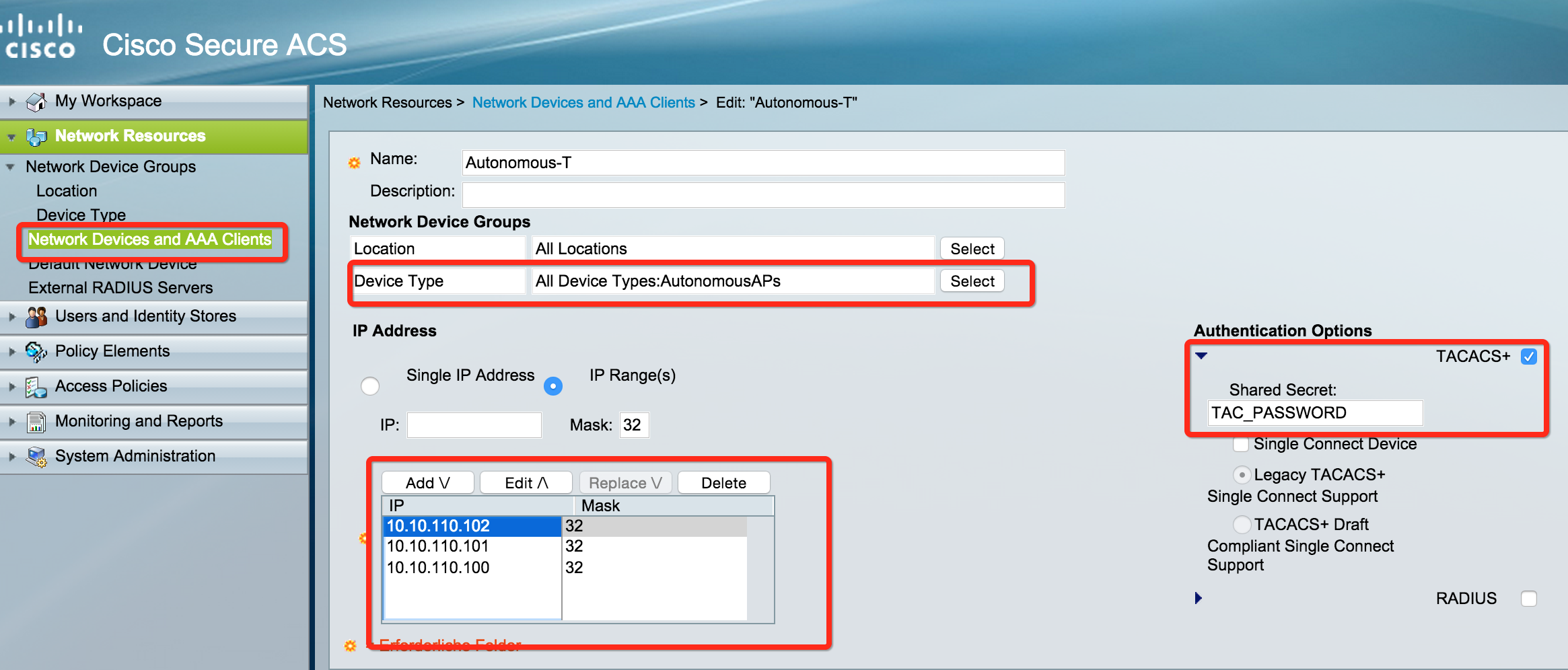

- Network Device Type Gruppe anlegen

- Network Device / AAA Client anlegen und TACACS Passwort setzen. Device mit Gruppe verlinken

- Identity Group anlegen

- Identity User „tacacs“ anlegen und mit Identity Group verlinken

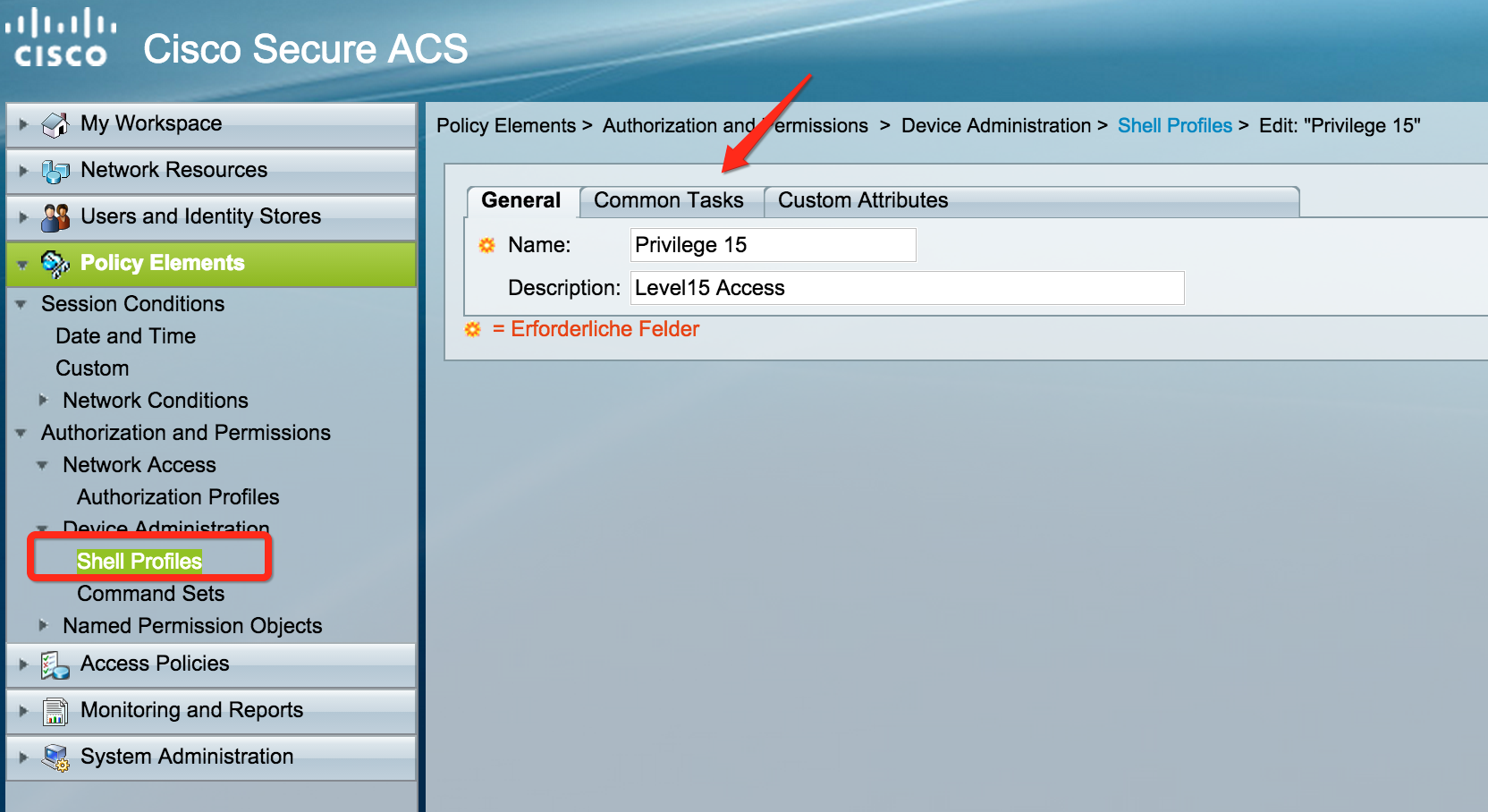

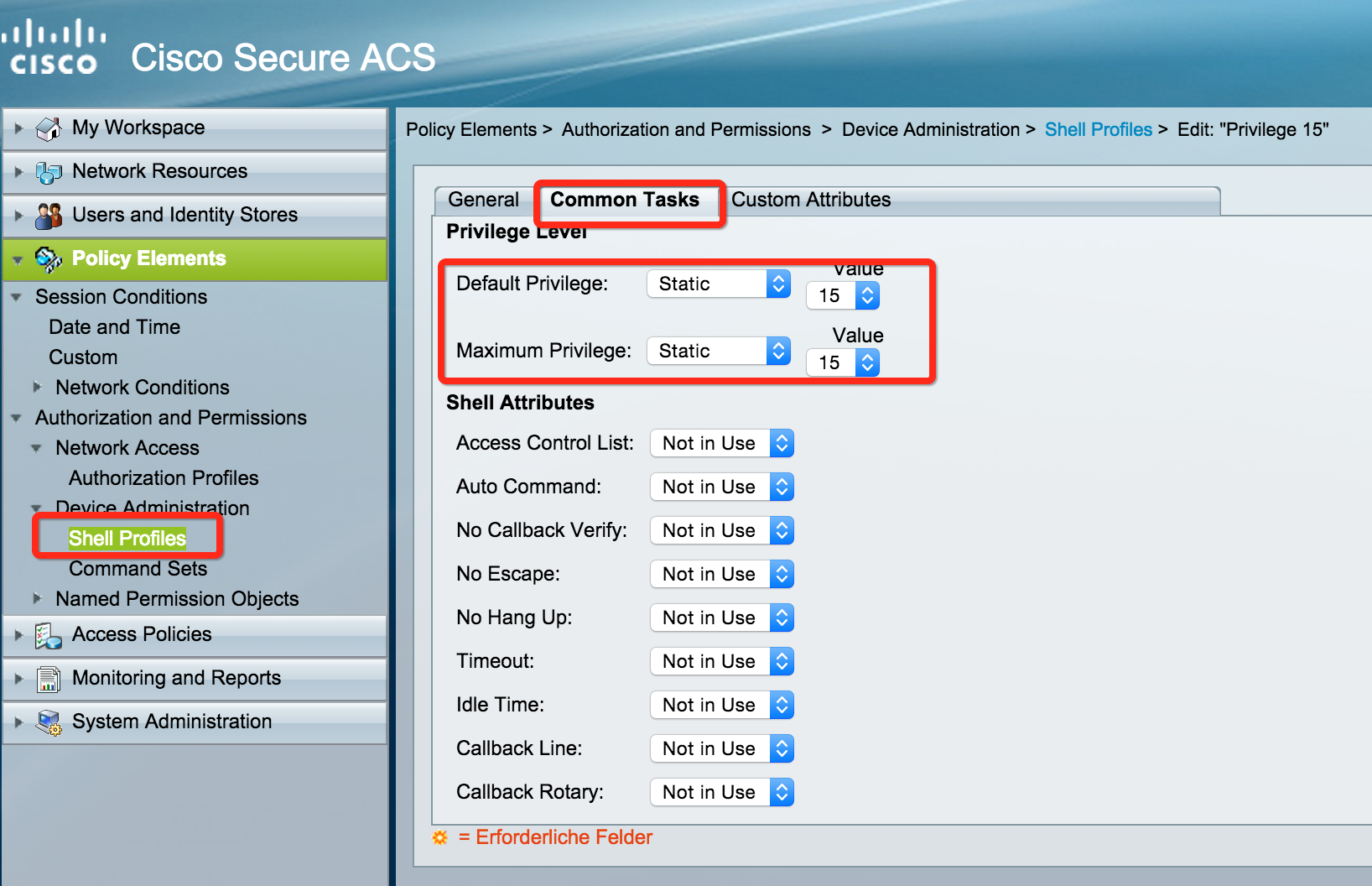

- Policy Element: Shell Profil für Level 15 anlegen

- Access Policy: Autorization, sämtliche Objekte verknüpfen

Theoretisch könnte die Default Privilege tiefer als 15 gesetzt werden, SSH User könnten somit connecten und sich mit ihrem Passwort enablen, allerdings funktioniert dann HTTP/s Zugriff nicht mehr, da dort keine nachträgliches „enablen“ möglich ist, muss von Anfang an direkt mit einem Level15 Privilege User eingelogt werden.

Nun erfolgt die eigentliche Hochzeit.

Download als PDF File

Download als PDF File