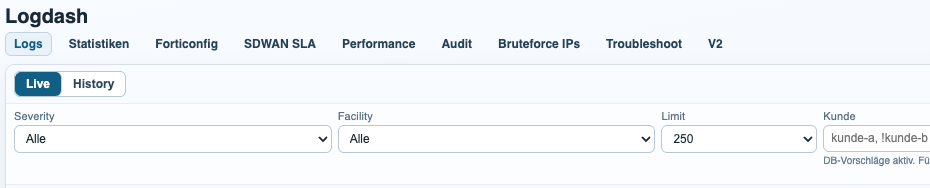

Logdash: A Lightweight Syslog Operations Layer for FortiGate Event Data

Introduction Logdash is a syslog platform built to receive FortiGate event logs over Syslog TLS and turn them into operationally useful insights. The ingest layer is based on `rsyslog`, while Logdash itself is a custom frontend tailored to FortiGate-centric environments…. WeiterlesenLogdash: A Lightweight Syslog Operations Layer for FortiGate Event Data