Jeder der schon mit einer Cisco ASA zu tun hatte, der hat sich viellicht auf schon darüber genervt, dass es kein Objekt gibt, welches das Internet, also alle Netze, ausser private Adressbereiche.

Solche Objekte gibt eis bei anderen Hersteller wie beispielsweise Sophos schon längst. Deren Definition geht sogar noch ein Schritt weiter indem sie das Obekt noch auf die WAN Schnittstelle(n) binden.

Wann ist so ein Objekt nützlich?

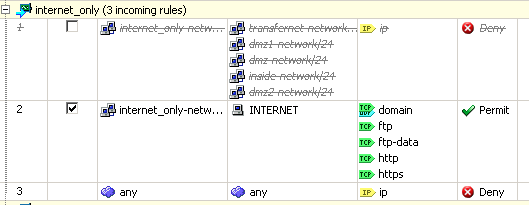

Nehmen wir an wir wollen Traffic von der DMZ ins Internet („Any“) erlauben, jedoch gleichzeitig nicht Traffic ins LAN zulassen. Typischerweise löst man das so, dass man zuerst mit einer DENY Rule sämtliche Internen Netze sperrt und später mit einer ALLOW Rules „ANY“ zulässt.

Wo ist das Problem?

Problematisch wir es je grösser die Firewall Konfiguration wird, denn man muss die Rule jeweils immer nach pflegen.

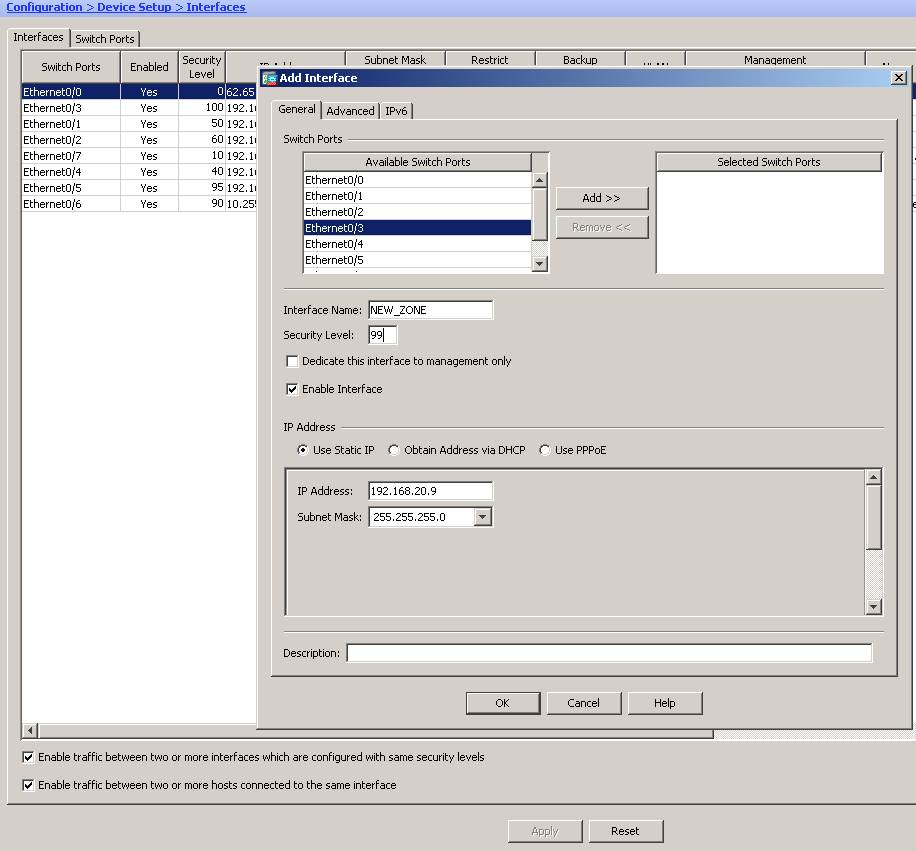

Traffic zu NEW_ZONE wäre somit erlaubt!

Hatte man ein entsprechendes Objekt „INTERNET“, könnte man das ganze mit einer einzigen Rule abbilden und müsste nicht jeweils die Rule nach pflegen, bei Änderungen.

Wie müsste so ein Objekt aussehen:

CIDR, 0.0.0.0-9.255.255.255:

0.0.0.0/5

8.0.0.0/7

(Privat class A) 10.0.0.0 – 10.255.255.255

CIDR, 11.0.0.0-172.15.255.255:

11.0.0.0/8

12.0.0.0/6

16.0.0.0/4

32.0.0.0/3

64.0.0.0/2

128.0.0.0/3

160.0.0.0/5

168.0.0.0/6

172.0.0.0/12

(Privat class B) 172.16.0.0 – 172.31.255.255

CIDR, 172.32.0.0-192.167.255.255:

172.32.0.0/11

172.64.0.0/10

172.128.0.0/9

173.0.0.0/8

174.0.0.0/7

176.0.0.0/4

192.0.0.0/9

192.128.0.0/11

192.160.0.0/13

(Privat class C) 192.168.0.0 – 192.168.255.255

CIDR, 192.169.0.0-255.255.255.255:

192.169.0.0/16

192.170.0.0/15

192.172.0.0/14

192.176.0.0/12

192.192.0.0/10

193.0.0.0/8

194.0.0.0/7

196.0.0.0/6

200.0.0.0/5

208.0.0.0/4

224.0.0.0/3

Daraus ergäbe sich folgendes Netzwork Objekt, welches man auf der ASA CLI importieren kann.

object network INTERNET subnet 0.0.0.0 248.0.0.0 subnet 8.0.0.0 254.0.0.0 subnet 11.0.0.0 255.0.0.0 subnet 12.0.0.0 252.0.0.0 subnet 16.0.0.0 240.0.0.0 subnet 32.0.0.0 224.0.0.0 subnet 64.0.0.0 192.0.0.0 subnet 128.0.0.0 224.0.0.0 subnet 160.0.0.0 248.0.0.0 subnet 168.0.0.0 252.0.0.0 subnet 172.0.0.0 255.240.0.0 subnet 172.32.0.0 255.240.0.0 subnet 172.64.0.0 255.192.0.0 subnet 172.128.0.0 255.128.0.0 subnet 173.0.0.0 255.0.0.0 subnet 174.0.0.0 254.0.0.0 subnet 176.0.0.0 240.0.0.0 subnet 192.0.0.0 255.128.0.0 subnet 192.128.0.0 255.224.0.0 subnet 192.160.0.0 255.248.0.0 subnet 192.169.0.0 255.255.0.0 subnet 192.170.0.0 255.254.0.0 subnet 192.172.0.0 255.252.0.0 subnet 192.176.0.0 255.240.0.0 subnet 192.192.0.0 255.192.0.0 subnet 193.0.0.0 255.0.0.0 subnet 194.0.0.0 254.0.0.0 subnet 196.0.0.0 252.0.0.0 subnet 200.0.0.0 248.0.0.0 subnet 208.0.0.0 240.0.0.0 subnet 224.0.0.0 224.0.0.0

Download als PDF File

Download als PDF File

Hi, I found an error in your code. At least the following line is not correct:

subnet 172.0.0.0 255.248.0.0

This only includes 172.0.0.0-172.7.255.255

absolutely right. Subnet mask should be a /12 (255.240.0.0) to cover 172.0.0.0 – 172.15.255.255

thanks for the hint!